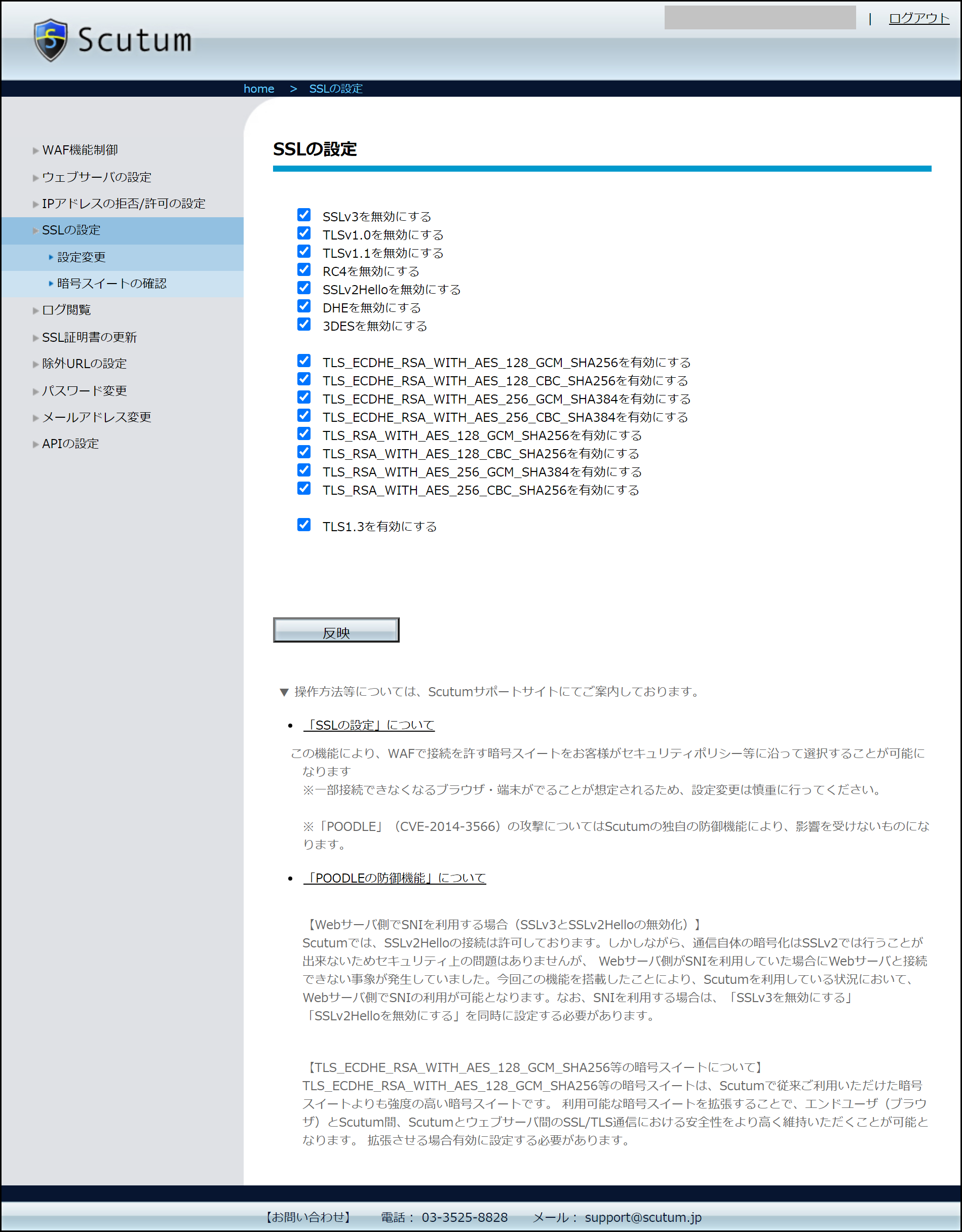

SSLの設定

メニューより「SSLの設定」を選択してください。

この機能を利用することで、以下の切り替えを行うことができます。

※一部接続できなくなるブラウザ・端末がでることが想定されるため、設定変更は慎重に行ってください。

※設定変更によりScutumで利用可能な暗号スイートが1つも無くなる場合には、エラー画面が表示され、設定は保存されません。

・SSLv3を無効にする

・TLSv1.0を無効にする

・TLSv1.1を無効にする

・RC4を無効にする

・SSLv2Helloを無効にする

・DHEを無効にする

・3DESを無効にする

・SHA-1を無効にする

・TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256を有効にする

・TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256を有効にする

・TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384を有効にする

・TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384を有効にする

・TLS_RSA_WITH_AES_128_GCM_SHA256を有効にする

・TLS_RSA_WITH_AES_128_CBC_SHA256を有効にする

・TLS_RSA_WITH_AES_256_GCM_SHA384を有効にする

・TLS_RSA_WITH_AES_256_CBC_SHA256を有効にする

・TLS1.3を有効にする

※TLS1.3を有効化すると以下暗号スイートが有効になります。

・TLS_AES_256_GCM_SHA384

・TLS_AES_128_GCM_SHA256

・TLS_CHACHA20_POLY1305_SHA256

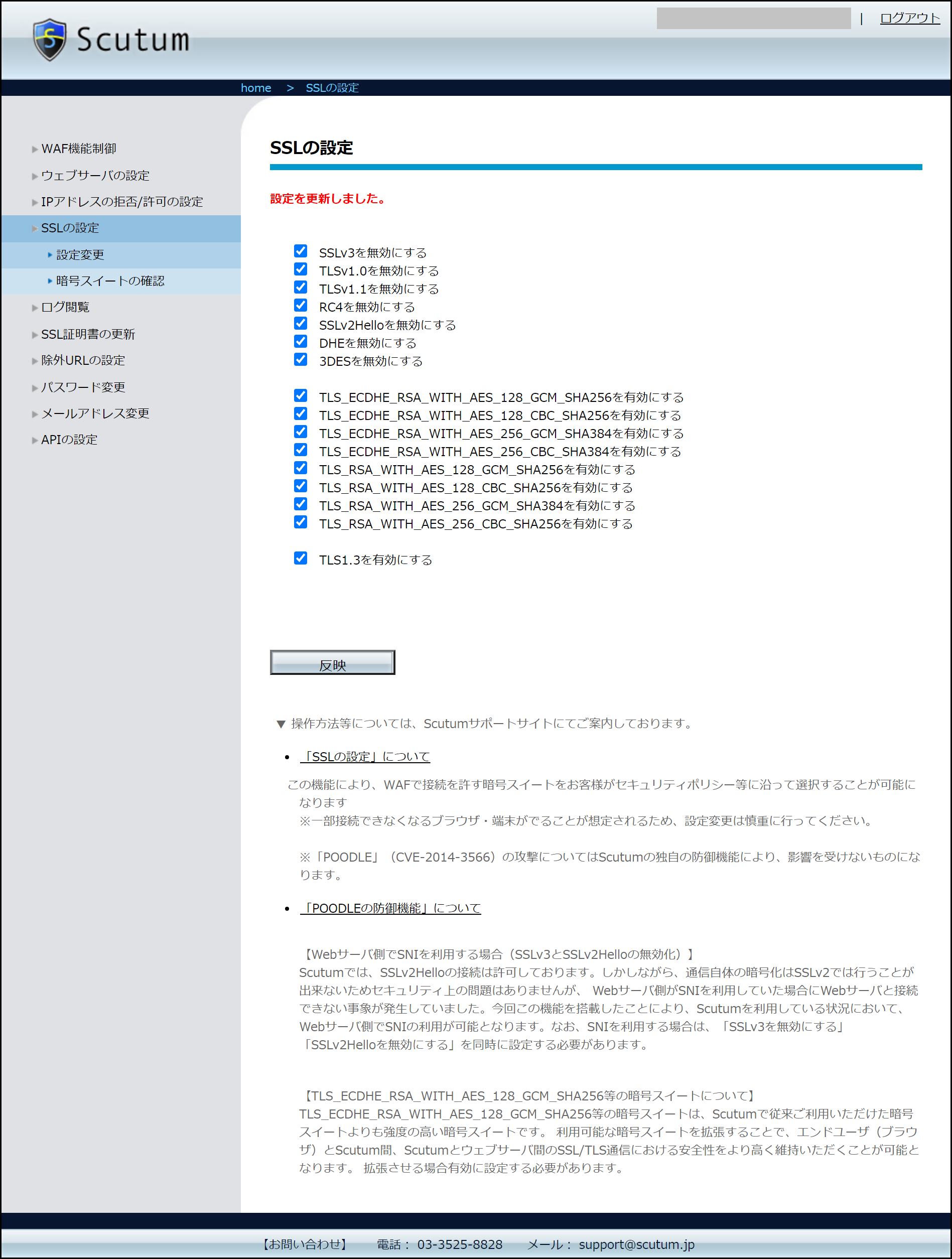

この機能により、Scutumで接続を許す暗号スイートをお客様がセキュリティポリシー等に沿って選択することが可能になります。必要な設定にチェックを入れ「反映」をクリックしてください。

※実際の管理画面と表示が異なる場合があります。

即時に設定内容が反映されます。

即時に設定内容が反映されます。 ・「SSLv3」について

・「SSLv3」について

Scutumでは、「SSLv3」の脆弱性「Poodle」の対策として、SSLv3を無効化せず、POODLE の攻撃を検知・防御する対応を行っています。SSLv3を無効化すると、一部接続できなくなるブラウザ・端末がでることが想定されるためです。古い暗号スイートの利用状況はお客様のサービス毎に違いがあることから一律のルールではなくお客様が選択できるようにいたしました。

・「DHE」について

TLSの脆弱性「Logjam」の対策として、「DHEを無効にする」機能を搭載しました。TLSの脆弱性「Logjam」は、中間者攻撃を仕掛けて、TLS接続を512ビットの輸出グレード暗号にダウングレード攻撃を実行される脆弱性です。Scutumでは、該当の暗号スイート(「DHE」の512ビット)は、予め無効になっており、Scutumを経由した通信は、影響を受けません。ただし、「DHE」の1024ビットの暗号スイートは依然お客様の通信で使用されている為、許容している状況です。この通信の許容とセキュリティはトレードオフの関係にある為、Scutumで利用停止を強要する措置は今のところ取っておりません。また、お客様によりセキュリティの方針も様々であることから、この暗号スイートを無効にしたい場合、この設定で無効にすることにより対策を行って頂くことを推奨いたします。

・Webサーバ側でSNIを利用する場合(SSLv3とSSLv2Helloの無効化)

Scutumでは、SSLv2Helloの接続は許可しております。しかしながら、通信自体の暗号化はSSLv2では行うことが出来ないためセキュリティ上の問題はありませんが、Webサーバ側がSNIを利用していた場合にWebサーバと接続できない事象が発生していました。今回この機能を搭載したことにより、Scutumを利用している状況において、Webサーバ側でSNIの利用が可能となります。なお、SNIを利用する場合は、「SSLv3を無効にする」「SSLv2Helloを無効にする」を同時に設定する必要があります。

・TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256等の暗号スイートについて

TLS_ECDHE_RSA_WITH_AE_SHA256等の暗号スイートは、Scutumで従来ご利用いただけた暗号スイートよりも強度の高い暗号スイートです。 利用可能な暗号スイートを拡張することで、エンドユーザ(ブラウザ)とScutum間、Scutumとウェブサーバ間のSSL/TLS通信における安全性をより高く維持いただくことが可能です。 拡張させる場合は有効に設定する必要があります。